워드 프레스는 웹 사이트 관리를 간단하게 할 수있는 강력한 도구입니다. 그러나 많은 웹 사이트가 WordPress에서 실행되므로 플랫폼을 해커의 대상으로 만듭니다. 해커는 봇 및 기타 자동화 방법을 사용하여 짧은 시간 내에 많은 웹 사이트에 많은 피해를 줄 수 있습니다.

WordPress에서 새 웹 사이트를 시작하고 그 일을 시작하도록 유혹하고 있습니다. 대신 다음 8 가지 간단한 단계에 따라 WordPress 웹 사이트를 해커로부터 보호하십시오.

1. 디렉토리 목록 비활성화

첫 번째 단계에서는 웹 사이트의 보안을 강화하기 위해 디렉토리 색인 생성을 비활성화합니다.

이것은 무엇을 의미 하는가? 웹 서버가 웹 사이트에서 색인 파일을 찾지 못하면 기본적으로 해당 디렉토리에있는 모든 파일의 전체 목록이 표시되는데,이 파일은 해커에게 개방되어 있습니다.

아래 스크린 샷에서 볼 수 있듯이 폴더는 공개적으로 볼 수 있습니다.

이러한 공개 디렉토리 목록과 관련된 위험은 해커 또는 악의적 인 의도를 가진 개인이 서버의 내용을 보여줄 수 있다는 것입니다.

민감한 방식으로 민감한 파일에 접근 할 수 없습니다. 좋은 소식은 WordPress 웹 사이트를 사용하는 경우 디렉토리 목록을 숨기는 것이 매우 간단하다는 것입니다.

디렉토리 색인 작성을 사용 불가능하게하려면 다음 간단한 단계를 수행하십시오.

- .htaccess 파일로 이동하여 엽니 다.

- 다음 코드를 WordPress 규칙 위의 파일에 붙여 넣습니다.

# 디렉토리보기 비활성화

옵션-색인 - 파일을 저장하고 업로드하면 파일 디렉토리가 숨겨집니다.

- 캐시를 지우고 브라우저를 새로 고치면 금지 메시지가 표시되고 디렉토리보기가 숨겨집니다.

2. 사용자 열거 중지

사용자 이름이 WordPress 웹 사이트에 표시되면 해커는 해당 공용 사용자 이름을 사용하여 웹 사이트의 로그인 페이지에 액세스 할 수 있습니다. 해커는 URL 끝에“? author = 1”을 추가하기 만하면 해당 게시물 작성자의 사용자 이름을 볼 수 있습니다.

해커는 스크립트를 사용하여 웹 사이트의 모든 작성자 사용자 이름을 찾을 수 있으므로 많은 보안 위험이 발생할 수 있습니다.

해커는 사용자 이름의 ID 번호를 사용하여 사용자 이름을 알기 때문에이를 사용자 열거라고합니다. 그래도 사용자 열거를 방지하는 방법이 있습니다.

이 간단한 단계를 따르십시오.

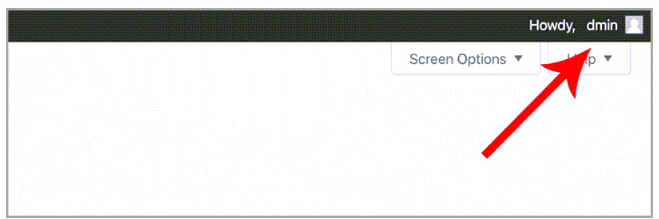

- 첫 번째 단계에서는 표시 이름의 이름을 바꿉니다. 오른쪽 상단 모서리에있는 WordPress의 사용자 이름을 클릭하십시오.

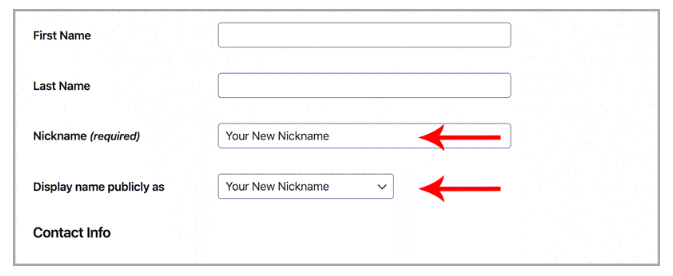

- 이제 사용자 이름을 표시 이름과 다르게 만드십시오. 이렇게하려면 아래로 스크롤하여 닉네임 을 다른 것으로 변경하고 공개 이름 표시 섹션에서 방금 선택한 닉네임을 선택하고 저장을 클릭하십시오.

이 단계는 해커가 사용자 이름을 페이지에 표시하지 못하게하지만 다음 단계를 수행하지 않으면 URL에 계속 표시됩니다.

- Stop User Enumeration 플러그인을 설치하고 활성화하십시오 . 이 플러그인은 널리 지원되며 사용하기 쉬운 인기 플러그인입니다.

그런 다음 URL에“? author = 1”을 추가 할 때 여전히 사용자 이름을 볼 수 있는지 테스트하십시오.

일단 테스트하면 금지 된 메시지가 나타납니다.

3. 워드 프레스 버전 번호 제거

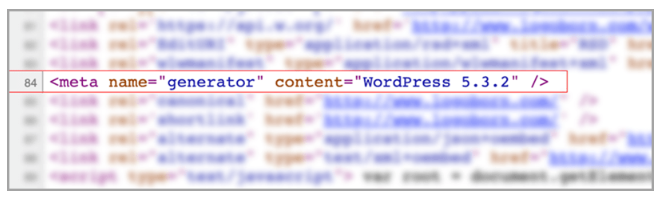

WordPress에는 HTML 코드, CSS 및 JavaScript 코드, RSS 피드 및 기타 피드 내에 버전 번호를 표시하는 위험한 방법이 있습니다.

이 정보가 표시되면 해커에게 해당 WordPress 버전에서 악용 할 약점을 표시하며 사이트 내에 WordPress 버전 번호를 표시하면 실질적인 이점이 없으므로 완전히 비활성화하는 것이 가장 좋습니다.

웹 사이트의 소스 코드 또는 피드 코드를 보면 헤드 섹션에 WordPress 버전이 명확하게 나열되어 있습니다.

웹 사이트 코드 내에 표시되는 버전을 비활성화하려면 FTP 클라이언트 또는 cPanel을 통해 웹 사이트에 액세스하고 루트 폴더로 이동하십시오.

functions.php 파일을 찾아서 소스 코드 편집기로여십시오.

함수 파일의 끝에 아래 코드를 추가하십시오.

이 코드는 HTML 헤드 섹션, RSS 피드 및 CSS 및 JavaScript 파일에서 버전 번호를 제거합니다.

// 헤드에서 버전을 제거

remove_action ( 'wp_head', 'wp_generator');

// RSS에서 버전을 제거

add_filter ( 'the_generator', '__return_empty_string');

// 스크립트와 스타일에서 버전을 제거합니다

함수 shapeSpace_remove_version_scripts_styles ($ src) {

if (strpos ($ src, 'ver =')) {

$ src = remove_query_arg ( 'ver', $ src);

}

return $ src;

}

add_filter ( 'style_loader_src', 'shapeSpace_remove_version_scripts_styles', 9999);

add_filter ( 'script_loader_src', 'shapeSpace_remove_version_scripts_styles', 9999); 업데이트 된 functions.php 파일을 저장하고 업로드 한 후 소스 코드 내에서 버전을 계속 볼 수 있는지 테스트하십시오.

더 이상 표시되지 않도록 소스 코드 내에서 버전 번호 검색을 완료하십시오.

4. 설치 중 테이블 접 두부의 이름을 바꿉니다.

기본 WordPress 테이블 접두사는 항상“wp_”입니다. 또한 해커는이 기본값을 잘 알고 있으므로 스크립트를 작성하고이 테이블 명명 규칙을 공격하는 봇을 만듭니다.

테이블이 검색하는 것과 동일한 이름으로 존재하지 않기 때문에 이러한 봇과 스크립트가 공격 할 수없는 고유 한 접두사를 테이블에 제공하여 자동 공격을 방지 할 수 있습니다.

설치하는 동안 아래 스크린 샷과 같이 기본 테이블 접두사를 쉽게 변경할 수 있습니다.

파일을 이름별로 쉽게 읽고 정렬 할 수 있도록“wp_”접두사 끝에 고유 한 문자를 추가 할 수 있습니다.

이것은 임의의 문자 집합 일 수 있으므로 접두사가“wp_i2njk_”와 유사하게 표시됩니다.

5. 관리 영역에서 파일 편집 비활성화

WordPress는 편리하고 쉬운 편집을 위해 설계되었습니다. 그리고 그것은 많은 사람들에게 좋은 일이지만 보안 문제에 노출 될 수 있습니다.

한 가지 예는 관리자가 테마 파일을 편집하거나 변경할 수 있다는 사실입니다. 플러그인도 마찬가지입니다.

공격자가 웹 사이트의 관리 영역에 액세스하면 사이트 파일을 편집하고 아주 짧은 시간 안에 큰 피해를 줄 수 있습니다. 구성 파일 을 한 번만 변경하여 이러한 파일을 변경하는 기능을 비활성화 할 수 있습니다 .

아래 코드를 복사하여 편집 을 중지하라는 행 바로 위의 구성 파일에 붙여 넣습니다 .

define ( ‘DISALLOW_FILE_EDIT’, 참);

변경 사항을 저장하고 업로드하십시오. 아래 스크린 샷에서 볼 수 있듯이 테마 편집기 옵션이 더 이상 표시되지 않으면 플러그인 섹션의 플러그인 편집기에서도 마찬가지입니다.

관리자는 더 이상 대시 보드를 통해 파일을 편집 할 수 없습니다. 대신 FTP 클라이언트 나 cPanel을 사용하면 더 안전합니다.

이 간단한 보안 패치는 해커가 대시 보드 영역에 액세스하는 경우 웹 사이트 파일을 안전하게 유지합니다.

또한 나중에 관리자가 WordPress 내에서이 파일 편집 기능을 갖도록하려는 경우이 방법을 쉽게 바꿀 수 있습니다.

6. 오류 로그 및 활동 모니터링

호스팅 플랫폼 내에서 오류 로그를 모니터링하면 웹 사이트에 액세스하려는 사람에 대한 유용한 정보를 얻을 수 있습니다.

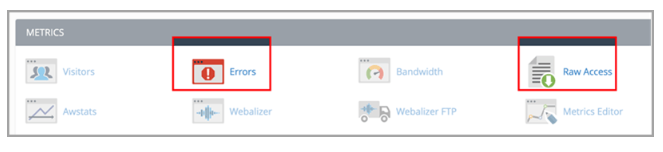

오류 로그를 확인하려면 cPanel에 로그인하고 오류 로그 및 원시 액세스 (활동 로그)로 이동하십시오.

이 보고서에 악의적 인 활동이있는 경우 해당 사용자의 지속적인 시도를 차단해야합니다. 웹 사이트를 지속적으로 핑하는 봇 및 기타 악의적 인 사용자는 실제 방문자의 웹 사이트 속도를 늦출 수 있습니다.

이러한 액세스 요청을 중지하는 가장 쉬운 방법은 WP-Ban 플러그인 을 설치하는 것 입니다. 플러그인이 있고 웹 사이트에서 활성화되면 설정 메뉴를 방문한 후 금지를 클릭하십시오.

여기에서 플러그인의 설정을 업데이트 할 수 있습니다. 오류 로그에서 가져 오면 웹 사이트에 악의적으로 액세스하려는 IP 주소를 추가 할 수 있습니다. 변경 사항을 저장하면 해당 사용자에게 금지 메시지가 표시되고 사이트에서 금지됩니다.

7. 오류 표시 비활성화

웹 사이트에 브라우저에 PHP 경고 및 오류가 표시되면 심각한 보안 위험이 될 수 있습니다. 이러한 오류가 표시되지 않도록 웹 사이트를 구성해야합니다.

이러한 오류를 표시하는 웹 사이트는 중요한 서버 및 설정 정보를 해커에게 제공합니다. 그런 다음 해커는 이러한 오류를 사용하여 웹 사이트를 찾는 방법을 찾을 수 있습니다.

해커가이 정보를 얻는 것에 직면하지 않더라도이 정보를 대중에게 표시하는 것은 단순히 나빠 보입니다.

기본적으로 새 WordPress 설치에는 메시지가 표시되지 않습니다. 그러나 최근에 웹 사이트 호스트에서 문제를 해결했거나 개발자가 새로운 기능을 롤아웃 한 경우 브라우저에 오류 및 경고가 표시 될 수 있습니다.

이 변경은 구성 파일 내에서 간단합니다. “디버그”상수가 보일 때까지 아래로 스크롤하십시오. 찾은 후에는 모든 “디버그”상수 내에서 값이 false로 설정되어 있는지 확인하십시오.

코드는 다음과 같아야합니다.

define ( ‘WP_DEBUG’, false);

8. 파일 변경 모니터링

웹 사이트에서 발생하는 유일한 변경 사항이 귀하와 팀이 수행 한 변경 사항임을 확인하려면 파일 변경 사항을 모니터링하려고합니다.

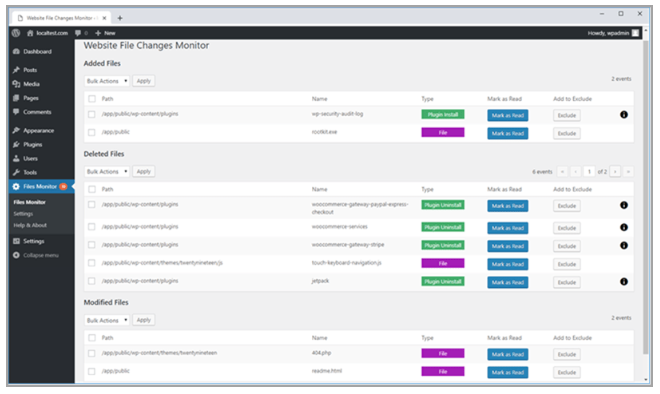

이를 수행하는 간단한 방법은 Website File Changes Monitor 플러그인 을 사용하는 것 입니다.

플러그인은 매일 웹 사이트를 스캔하고 추가, 수정 및 삭제의 세 가지 파일 변경 유형을 추적합니다.

플러그인이 올바르게 설치되어 준비가되었는지 확인하려면 플러그인을 삭제하거나 새 플러그인을 설치하거나 웹 사이트에서 파일을 편집하여 테스트를 실행해야합니다. 웹 사이트 파일 변경 모니터 플러그인은 웹 사이트에 이러한 모든 변경 사항을 기록해야합니다.

1 시간 이내에 개발자를 고용하지 않고도 WordPress 웹 사이트의 보안을 보호 할 수 있습니다. 구축 한 모든 것을 보호하기 위해이 8 가지 중요한 단계를 수행하지 않아도됩니다.